Por Claudio Neiva, Vice-Presidente de Pesquisas do Gartner

Na medida em que percebemos que incidentes de segurança são inevitáveis, ações preventivas com base em uma inteligência de ameaças e tendências de ataques devem ser consideradas a melhor estratégia. O nível de sofisticação das invasões, o suporte do Estado e a monetização dos ataques desafiam líderes de segurança a desenvolverem um melhor gerenciamento de riscos e discernirem quais ameaças representam maior risco.

O avanço das tecnologias de ransomware e de métodos de extorsão resulta na continuidade desse cenário caótico. Com objetivo de ampliar o nível de proteção, provedores e agências de segurança, além de organizações de vários tamanhos, estão compartilhando informações de inteligência para agilizar a detecção das ameaças e a imunização de sistemas e organizações limitando assim o impacto causado pelas infecções. Outra iniciativa desenvolvida para combater o ransomware foi a criação do site https://www.nomoreransom.org, que atualmente possui cerca de 50 membros entre provedores de segurança, consultores, grupos de resposta a incidentes, seguradoras, empresas de host e outras categorias para compartilhamento de informações e ajuda na quebra de criptografia de ransomware.

Com exceção do WannaCry e do Petya ransomware, que utilizaram a mesma vulnerabilidade (EternalBlue) em uma modalidade de malware + Worm (auto propagação), e-mails e servidores web são as principais formas de infecção. A boa notícia, no entanto, é que com o conhecimento dos vetores de ataques mais comuns você pode planejar a sua estratégia de proteção.

Os objetivos de um ataque (Cyber Warfare) giram sempre em torno de um ou mais dos cinco “Ds”:

- Deceive: enganar por meio da distração quanto ao ataque real;

- Degrade: degradar o desempenho da empresa;

- Deny: negar acesso a dados críticos e/ou serviço aos clientes;

- Destroy: eliminar virtualmente os dados por meio de criptografia, o que torna os dados inacessíveis;

- Disrupt: interromper o funcionamento da empresa.

Para desenvolver seu plano de ação, é necessário manter-se informado sobre as principais tendências de ameaças da indústria da qual você faz parte. Os setores de manufatura e público, por exemplo, são os principais alvos de crimeware, espionagem cibernética e negação de serviço, embora o último afete principalmente os segmentos financeiro, de entretenimento e de serviços.

O Gartner prevê que até 2020 mais de 50% dos ataques ransomwares terão especificamente como alvo a interrupção dos negócios em vez de extorsão por meio de criptografia dos dados, o que é também um indicativo da importância de se manter informado para se prevenir contra a tendência dos ataques.

Este cenário de ameaças destaca alguns impactos:

- A combinação de novas técnicas de evasão e desenvolvimento de táticas de intrusão juntamente com desafios recorrentes da operação diária, como a falta de recursos humanos qualificados, colocam os líderes em uma posição de desvantagem em um cenário de ameaças que muda constantemente.

- A união do amplo uso de criptografia, do aumento da influência do Estado e motivações monetárias do ransomware também compromete a capacidade dos líderes em evitar incidentes no ambiente corporativo.

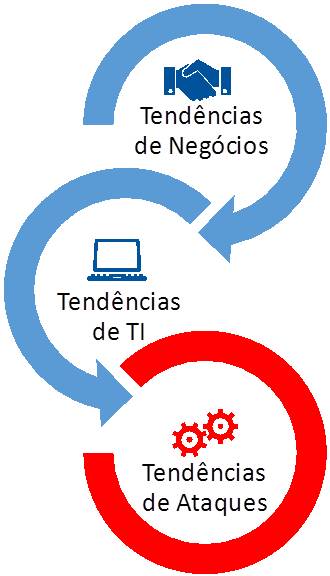

- As tendências de negócios digitais e uma acelerada adoção de novas tecnologias desafiam a capacidade dos líderes de segurança na identificação de novos riscos e no entendimento de que novos empreendimentos exigem políticas e uma arquitetura de segurança adaptativa.

- A lacuna de tempo entre a descoberta de vulnerabilidade e o desenvolvimento de correções (patches) deixam sistemas e aplicações expostos a ameaças.

- SLAs de disponibilidade de sistemas críticos de negócio limitam a capacidade da organização de implementar patches

Recomendações:

Líderes de segurança devem:

- Desenvolver uma arquitetura de segurança que permita prevenir ameaças conhecidas, detectar anomalias e atividades maliciosas, responder de forma estruturada aos incidentes, o que permitirá alimentar sistemas analíticos e prever tendências além de ampliar a camada de prevenção.

- Focar na higienização de segurança em sua infraestrutura, incluindo práticas de correção (patching) e configuração de segurança (“hardenização”) reduzindo o espectro da superfície de ataque.

- Identificar sistemas vulneráveis (legados) e isolar de forma lógica para aplicação de controles de segurança que possam implementar proteção (patches virtuais) por meio de WAF, IPS e HIPS, além de utilizar tecnologias que possam aprender sobre o uso normal destes sistemas permitindo a detecção de comportamentos anormais.

- Planejar a aquisição de serviços de inteligência de ameaças (threat intelligence) para desenvolver um programa de gestão de ameaças e vulnerabilidades adaptado a riscos eminentes.

- Verificar se seu provedor de Endpoint Protection (EPP) oferece proteção contra ransomware e garantir que seus backups estejam em pleno funcionamento.

- Isolar áreas críticas da sua infraestrutura e segmentar o ambiente em zonas de alta-confiança, média-confiança e baixa-confiança para reduzir o fluxo de tráfego entre ambientes diminuindo, assim, a capacidade de auto propagação.